Mientras ayer salía publicada mi entrada en el blog sobre la reaparición hace una semana de Wannacry, el mundo volvía a ser víctima de un nuevo ransomware. Aunque inicialmente todas las noticias daban por hecho que se trataba de una variante de un antiguo malware llamado Petya que se dio a conocer el año pasado, a media tarde la empresa de ciberseguridad rusa Kaspersky Labs lo desmentía. Anunciaba que, tras un análisis preliminar del virus, los investigadores aseguraban que se trataba de un nuevo tipo de ransomware nunca visto hasta ahora al que apodaban “NotPetya”.

Conozcamos a Petya

La infección de dispositivos empezó en marzo de 2016. Como suele ser habitual en este tipo de malware, éste se distribuyó a partir de correos electrónicos que hacían creer a los usuarios que provenían de un departamento de recursos humanos de alguna empresa. Los correos contenían un link hacia Dropbox donde el usuario tenía un formulario que había de completar para obtener más información sobre el proceso de selección de nuevos empleados a incorporar en la empresa.

El archivo a descargar tiene una extensión .doc o .pdf, para que creamos que el fichero a descargar es uno de los que se acostumbran a usar normalmente, aunque en realidad nos estamos bajando un fichero ejecutable (.exe) que se ejecutará en cuanto intentemos abrirlo, y liberará el malware.

Una vez infectado el dispositivo se encriptará, bloqueará, y aparecerá una pantalla pidiendo un rescate para su liberación.

Como actúa NoPetya

Parece ser que NoPetya explota la misma vulnerabilidad que el mes pasado utilizó WannaCry, aunque según los expertos este nuevo ransomware ha atacado de una manera mucho más profesional. Una vez el virus ha infectado un ordenador se espera unos 40 minutos antes de proceder a actuar, no encripta los ficheros del ordenador sino que cambia el índice del disco duro para que de esta manera sea imposible llegar a la información que contiene éste. A continuación, exige un rescate de 300 dólares en bitcoins.

A diferencia de WannaCry, no depende de la vulnerabilidad ETERNALBLUE para propagarse, sino que si infecta un ordenador con credenciales de administrador es capaz de extenderse por la red.

Los expertos aseguran que están sorprendidos ante el número de ordenadores que, después del ataque de WannaCry de mayo, aún no han actualizado sus sistemas operativos, ni han sido protegidos mediante las “vacunas” que de manera gratuita se facilitaron para eliminar las vulnerabilidades que permitieron el famoso ataque (como la que facilitó el Centro Criptológico Nacional: “CCN-CERT NoMoreCry Tool”).

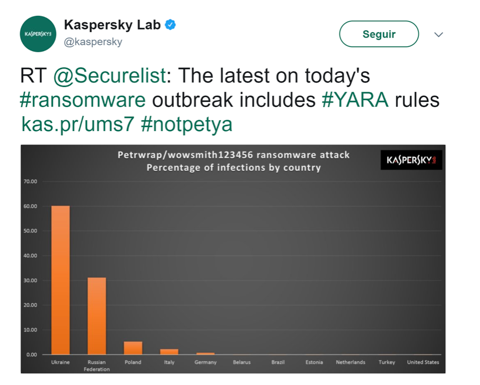

A las nueve de la noche Kaspersky mostraba una gráfica con el número de ataques sufridos por país:

En ella puede observarse que NotPetya ha sido devastador en Ucrania, seguido de Rusia, donde han sido víctimas de su ataque el Banco Nacional de Ucrania (NBU), el metro de Kiev donde los pasajeros no podían pagar con tarjeta de crédito, una petrolera estatal rusa llamada Rosneft, y los servicios informáticos del Gobierno de Ucrania, entre otros. Ante tales objetivos de los ataques, desde Kiev han acusado a grupos cercanos al gobierno ruso de estar detrás del virus ransomware, aunque se desconoce hasta el momento si es cierto o no.

Como ha afectado NoPetya a España

El CNI ha informado que algunas multinacionales que tienen sede en España han sido también víctimas de NoPetya, una de ellas es la empresa alimentaria estadounidense Mondelez conocida por fabricar las galletas Chips Ahoy, TUC y Oreo, entre otras. Dicha empresa no sólo ha sufrido el ataque a nivel estatal, sino que ha tenido un alcance mundial en todas sus sedes: Polonia, Inglaterra, Francia, etc.

El Puerto de Barcelona también ha sufrido las consecuencias del ciberataque. Una de las terminales ha quedado parada y no dejaban entrar más contenedores puesto que el sistema informático de la compañía danesa Maersk, matriz de APM Terminals habían dejado de funcionar a las 4 de la tarde.

Formación relacionada

Ciberseguridad: Gestión de Incidentes y Continuidad del Negocio, podrás estudiar los peligros y riesgos más habituales que puede tener la empresa en el entorno cibernético y como puede solventar estos problemas a través de conocerlos y saber reaccionar a los mismos.